ain.az, Baku.ws portalına istinadən məlumat yayır.

Elektron Təhlükəsizlik Xidməti tərəfindən aparılan monitorinq zamanı "Telegram" üzərindən həyata keçirilən fişinq hücumu ilə bağlı texniki nəticələr əldə edilib.

BAKU.WS xəbər verir ki, aparılan təhlillər nəticəsində hücumda istifadə olunan infrastrukturun sxematik təsviri hazırlanıb, IP ünvanlar və yönləndirmə zəncirləri müəyyənləşdirilib, həmçinin hesabların ələ keçirilməsi prosesinə dair ətraflı məlumat əldə olunub.

İlk şübhəli domen

Araşdırma Xidmət tərəfindən əldə olunmuş mesajların birində qeyd olunan "12320sw[.]com" ünvanlı domen ilə başlayır. Domen "156[.]251[.]247[.]206" IP ünvanına "resolve" olunur (AS40065, CNSERVERS LLC). Bu IP birbaşa hər hansı məzmun təqdim etmir, əksinə istifadəçini "p726exa[.]eu[.]cc" domen adına yönləndirir. Həmin domen isə eyni şəbəkədə yerləşən "156[.]251[.]247[.]204" IP ünvanına "resolve" olunur.

Yönləndirmə zəncirlərinə dair məlumatlar və hesabların ələ keçirilməsi prosesi

IP ünvanların araşdırılması nəticəsində digər anoloji ".com" domenləri aşkar edilmişdir. Sözügedən domenlərə keçid etdiyimiz zaman digər "p726***.eu.cc" domenlərə keçidlər baş verir.

Bir neçə ".com" və ".eu.cc" domenlərin "resolve" olunduğu IP ünvanlara diqqət yetirdiyimiz zaman fişinq hücumun ümumi zənciri və müəyyən qanunauyğunluq müşahidə edilmişdir:

"12319ar[.]com", "12320se[.]com", "966575[.]com", "796676[.]com", "play-zotysports[.]com" və digər anoloji domenlər 156[.]251[.]247[.]206 ünvanına "resolve" olunur;

Hər biri təsadüfi formalaşdırılmış "p726***.eu.cc" subdomenlərinə yönləndirilirdi;

"p726***.eu.cc" domenləri fişinq məzmunun yerləşdirilməsi üçün istifadə olunur və bu domenlərin hamısı 156[.]251[.]247[.]204 ünvanında yer alır.

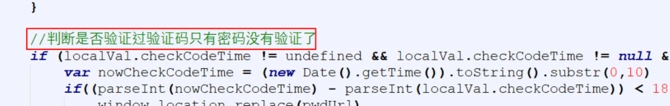

İstifadəçilərin yönləndirildiyi səhifənin kod hissəsinə baxış keçirdiyimiz zaman, orada çin dilində şərhlərin mövcudluğu aşkar olunmuşdur:

Çin dilində şərhlər.

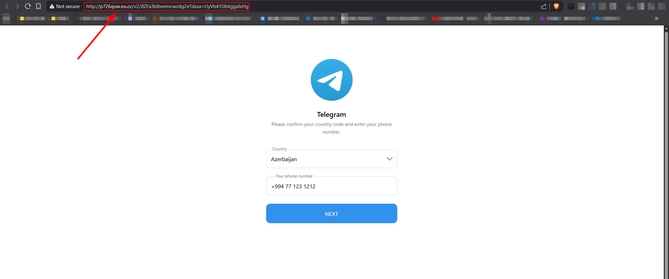

Saxta səhifənin ekran görüntüsü.

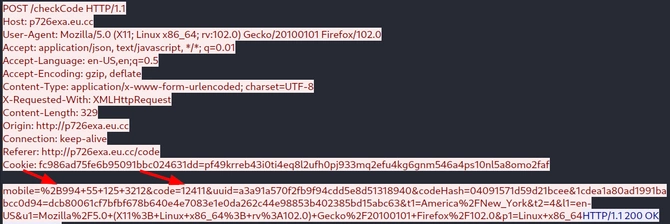

Məlumatların ötürülmə mexanizminin təhlili göstərir ki, istifadəçi tərəfindən daxil edilən bütün məlumatlar serverə "POST" sorğusu vasitəsilə göndərilir. Bu yanaşma dələduza qurbanın telefon nömrəsini və birdəfəlik kodunu ("OTP") birbaşa nəzarətində olan serverinə ötürülməsinə şərait yaradır.

Məlumatların "POST" sorğusu vasitəsilə dələduza ötürülməsi.

Fişinq hücumun həyata keçirilməsi üçün istifadə olunan infrastrukturun sxematik təsviri

Təhlildən aydın olur ki, fişinq fəaliyyətləri bütövlükdə "AS40065" şəbəkəsində mərkəzləşdirilmişdir. İnfrastrukturun eyni provayder üzərində toplanması, hücumçuların birdəfəlik domenləri tez-tez dəyişməsinə baxmayaraq, arxada sabit və idarəolunan texniki baza saxlamasına imkan verir. Bu cür mərkəzləşmə əməliyyatların davamlılığını təmin edir.

İnfrastrukturun sxematik təsviri.

Monitorinq və bloklama üzrə tövsiyyələr

Şəbəkənizdə "156[.]251[.]247[.]0/24" diapazonunda yerləşən IP ünvanlarına diqqət yetirilməli, "156[.]251[.]247[.]204" və "156[.]251[.]247[.]206" və "162[.]209[.]234[.]146" ünvanlarına isə traffikin bloklanılması tətbiq olunmalıdır. Əlavə olaraq, şəbəkədə "DNS" sorğularının izlənilməsi vacibdir. Xüsusilə ".eu.cc" zonasında yerləşən subdomenlər nəzarətə götürülməlidir. Təhlillər göstərir ki, hücumçular çox vaxt aşağıdakı şablona uyğun adlardan istifadə edirlər:

p[0-9]{3}[a-z]{3}\.eu\.cc

Yuxarıda göstərilən bloklama və monitorinq tədbirlərinin tətbiqi, fişinq infrastrukturu ilə əlaqələrin vaxtında kəsilməsini, zərərli domenlərin trafikinə nəzarəti və hücumların daha erkən mərhələdə aşkarlanmasını təmin edəcəkdir. Bu yanaşma həm daxili şəbəkələrin qorunmasına, həm də istifadəçilərin fişinq səhifələrinə yönləndirilməsinin qarşısının alınmasına əhəmiyyətli dərəcədə kömək edəcəkdir.

05.09.2025 tarixinə olan indikatorlar aşağıdakı cədvəldə təqdim edilmişdir. Bundan əlavə, bu indikatorlar Xidmət tərəfindən aktiv şəkildə istifadə olunan "misp.cert.az" - "İnsident Məlumatlarının Mübadiləsi Platforması"na da əlavə edilmişdir. Fişinq sxeminə aid aşkarlanmlş yeni indikatorların yuxarıda qeyd olunan sistemə əlavə olunması nəzərdə tutulmuşdur.

Domenlər

12320sw[.]com

12319ar[.]com

play-zotysports[.]com

12320se[.]com

796676[.]com

966575[.]com

p726cfi[.]eu[.]cc

p726emk[.]eu[.]cc

p726eve[.]eu[.]cc

p726exa[.]eu[.]cc

p726fjk[.]eu[.]cc

p726ggg[.]eu[.]cc

p726heg[.]eu[.]cc

p726hpi[.]eu[.]cc

p726ixh[.]eu[.]cc

p726jtm[.]eu[.]cc

p726lsh[.]eu[.]cc

p726mir[.]eu[.]cc

p726mmz[.]eu[.]cc

p726ogh[.]eu[.]cc

p726qil[.]eu[.]cc

p726qot[.]eu[.]cc

p726quw[.]eu[.]cc

p726rbz[.]eu[.]cc

p726rqb[.]eu[.]cc

p726swm[.]eu[.]cc

p726sxv[.]eu[.]cc

p726ulx[.]eu[.]cc

p726uxq[.]eu[.]cc

p726vmw[.]eu[.]cc

p726vse[.]eu[.]cc

p726vyu[.]eu[.]cc

p726woi[.]eu[.]cc

p726wxl[.]eu[.]cc

p726xbs[.]eu[.]cc

p726ywg[.]eu[.]cc

p726zkv[.]eu[.]cc

p726zqy[.]eu[.]cc

p726znz[.]eu[.]cc

IP ünvanlar

156[.]251[.]247[.]204

156[.]251[.]247[.]206

162[.]209[.]234[.]146

Ən son yeniliklər və məlumatlar üçün ain.az saytını izləyin, biz hadisənin gedişatını izləyirik və ən aktual məlumatları təqdim edirik.